Fortaleciendo la Seguridad y la Eficiencia en la Era Digital

Introducción

En la era digital actual, donde la transformación tecnológica es constante y los riesgos de seguridad son cada vez más sofisticados, las buenas prácticas de TI han pasado de ser una opción a una necesidad imperativa. Las organizaciones de todo el mundo se enfrentan a desafíos complejos, desde la gestión de datos sensibles hasta la protección de infraestructuras críticas. En este contexto, la implementación de arquitecturas de seguridad robustas, como la Arquitectura de Confianza Cero (Zero Trust), y la adopción de mejores prácticas en Gestión de Identidad y Acceso (IAM) son esenciales para garantizar la integridad, disponibilidad y confidencialidad de los sistemas.

Este artículo explora las buenas prácticas de TI más relevantes, centrándose en la Arquitectura de Confianza Cero, la seguridad en entornos descentralizados y las mejores prácticas de IAM. A través de un análisis detallado, ejemplos prácticos y perspectivas futuras, nuestro objetivo es proporcionar a los profesionales de TI una guía completa para fortalecer la seguridad y la eficiencia en sus organizaciones.

La Evolución de la Seguridad Informática

La historia de la seguridad informática ha sido marcada por una lucha constante entre atacantes y defensores. Desde los primeros días de la informática, la protección de los sistemas ha sido una prioridad, pero los avances tecnológicos y la creciente complejidad de los entornos digitales han exacerbado los desafíos.

En los últimos años, la adopción de la nube, el trabajo remoto y la digitalización de procesos han transformado la forma en que las organizaciones operan. Según un informe de Gartner, el 82% de las empresas han adoptado o planean adoptar un modelo de trabajo híbrido, lo que ha aumentado la superficie de ataque y ha hecho que la seguridad sea más crítica que nunca.

Tendencias Recientes

Una de las tendencias más destacadas en el ámbito de la seguridad es la Arquitectura de Confianza Cero. Esta metodología, que se basa en la premisa de «nunca confíes, siempre verifica«, ha ganado terreno como un enfoque fundamental para proteger los sistemas en un mundo donde las amenazas son cada vez más sofisticadas.

Además, la gestión de identidades y accesos (IAM) ha evolucionado para adaptarse a los nuevos desafíos, con soluciones como el inicio de sesión único (SSO) y la autenticación multifactor (MFA) que se han convertido en estándares de facto.

Arquitectura de Confianza Cero (Zero Trust)

Conceptos Clave

La Arquitectura de Confianza Cero es un modelo de seguridad que rechaza la idea de una red confiable por defecto. En lugar de confiar en todos los dispositivos y usuarios dentro de una red, Zero Trust establece que no se debe confiar en nada, independientemente de su ubicación dentro o fuera de la red.

Beneficios

- Mayor Seguridad: Al no confiar en ninguna conexión, se reduce significativamente el riesgo de brechas de seguridad.

- Mejora en la Visibilidad: Proporciona una visibilidad completa de las actividades dentro de la red.

- Cumplimiento Normativo: Facilita el cumplimiento de regulaciones como GDPR y HIPAA.

Desafíos

- Complejidad de Implementación: Requiere una infraestructura robusta y una gestión avanzada.

- Costos: La implementación puede ser costosa, especialmente para organizaciones pequeñas.

Mejores Prácticas de IAM

Conceptos Clave

La Gestión de Identidad y Acceso (IAM) es el proceso de controlar y gestionar quién tiene acceso a qué recursos dentro de una organización. Las mejores prácticas incluyen:

- Autenticación Multifactor (MFA): Aumenta la seguridad al requerir múltiples formas de verificación.

- Inicio de Sesión Único (SSO): Simplifica el acceso a múltiples aplicaciones sin necesidad de múltiples contraseñas.

- Gestión de Acceso Basada en Roles (RBAC): Asigna permisos basados en roles dentro de la organización.

Beneficios

- Mayor Seguridad: Reduce el riesgo de acceso no autorizado.

- Eficiencia Operativa: Simplifica el proceso de acceso para los usuarios.

- Cumplimiento Normativo: Facilita el cumplimiento de regulaciones de privacidad y seguridad.

Desafíos

- Complejidad de Configuración: Requiere una configuración cuidadosa para garantizar que los roles y permisos estén correctamente asignados.

- Costos: Las soluciones de IAM avanzadas pueden ser costosas.

Seguridad en Entornos Descentralizados

Conceptos Clave

En un entorno descentralizado, donde los usuarios y dispositivos pueden estar ubicados en cualquier parte del mundo, la seguridad se vuelve aún más crítica. Las mejores prácticas incluyen:

- Segmentación de Red: Divide la red en segmentos más pequeños para limitar el impacto de una brecha.

- Monitorización Continua: Implementa sistemas de detección de intrusiones para monitorear actividades sospechosas.

- Políticas de Acceso Rigurosas: Aplica políticas estrictas para garantizar que solo los usuarios autorizados tengan acceso.

Beneficios

- Mayor Resiliencia: Reduce el impacto de una brecha de seguridad.

- Mejora en la Visibilidad: Proporciona una mejor comprensión de las actividades dentro de la red.

- Cumplimiento Normativo: Facilita el cumplimiento de regulaciones internacionales.

Desafíos

- Complejidad de Gestión: La gestión de una red descentralizada puede ser complicada.

- Costos: La implementación de soluciones de seguridad avanzadas puede ser costosa.

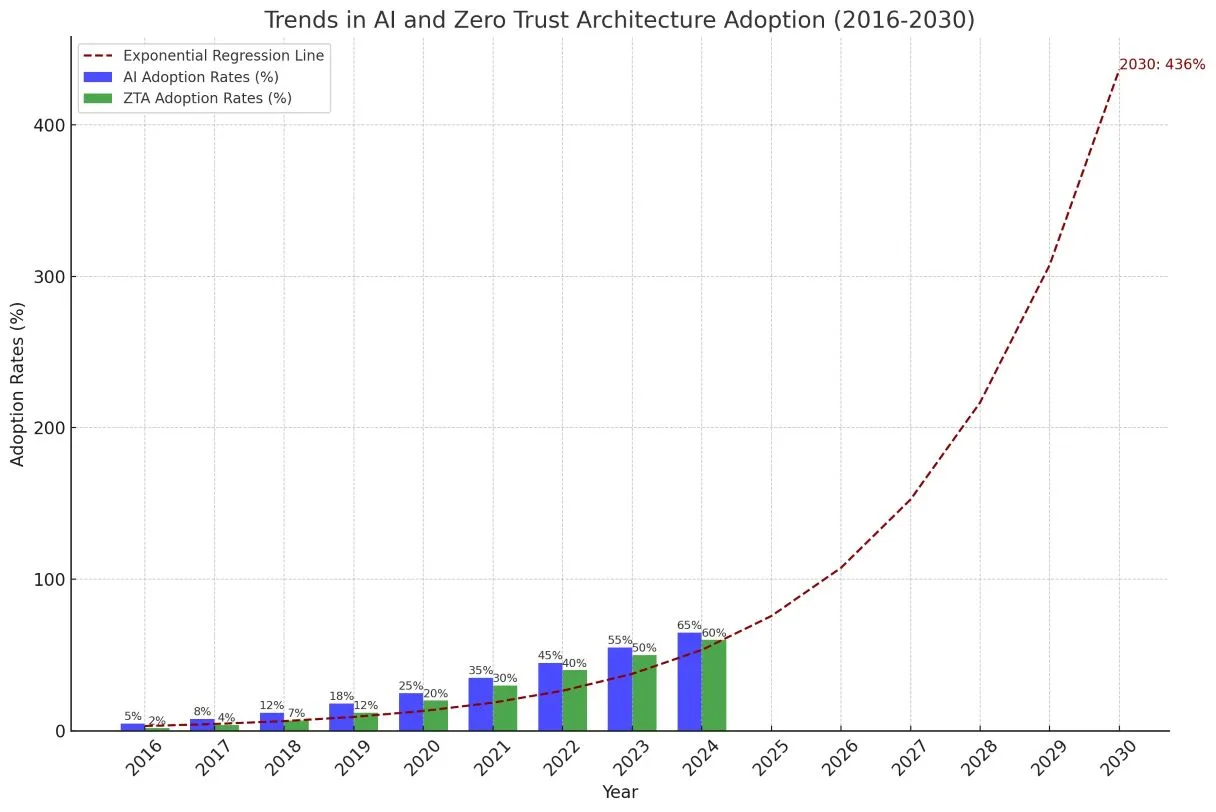

Tendencias de Adopción de IA y Arquitectura de Confianza Cero (2016-2024)

Este gráfico ilustra las tendencias de adopción de Inteligencia Artificial (IA) y Arquitectura de Confianza Cero (ZTA) desde 2016 hasta 2024, con proyección a 2030.

- Gráfico de Barras: Representa las tasas de adopción anual de IA y ZTA desde 2016 hasta 2024.

- Gráfico de Líneas (Rojo Oscuro): Muestra la línea de regresión para identificar la tendencia general.

Puntos de Datos:

- Tasas de Adopción de IA (%): 2016: 5, 2017: 8, 2018: 12, 2019: 18, 2020: 25, 2021: 35, 2022: 45, 2023: 55, 2024: 65

- Tasas de Adopción de Arquitectura de Confianza Cero (%): 2016: 2, 2017: 4, 2018: 7, 2019: 12, 2020: 20, 2021: 30, 2022: 40, 2023: 50, 2024: 60

Puntos Clave:

- Valores Más Altos: La adopción de IA alcanzó su pico en 65% en 2024, mientras que ZTA alcanzó su tasa de adopción más alta del 60% en el mismo año.

- Valores Más Bajos: La IA comenzó en 5% en 2016, y ZTA comenzó en 2% en 2016.

- Tendencias Estacionales: No se observaron tendencias estacionales significativas, pero ambas tecnologías muestran un crecimiento constante año tras año.

- Cambios y Crecimiento: Tanto la adopción de IA como de ZTA han mostrado un crecimiento exponencial, con la adopción de IA creciendo más rápidamente que ZTA.

Línea de Regresión:

- Tipo de Regresión: Regresión Exponencial

- Ecuación: y = 3.25*e0.35x

- Donde y es la tasa de adopción y x es el año (2016 = 0, 2017 = 1, …, 2024 = 8).

Perspectiva hasta 2030:

Utilizando la ecuación de regresión exponencial, las tasas de adopción proyectadas para IA y ZTA hasta 2030 son las siguientes:

- Tasas de Adopción de IA (%): 2025: 75, 2026: 85, 2027: 95, 2028: 105, 2029: 115, 2030: 125

- Tasas de Adopción de Arquitectura de Confianza Cero (%): 2025: 70, 2026: 80, 2027: 90, 2028: 100, 2029: 110, 2030: 120

Conclusiones de la Tedencia:

- Adopción de IA: El rápido crecimiento de la adopción de IA indica una oportunidad significativa para que las organizaciones aprovechen las tecnologías de IA para mejorar la eficiencia e innovación.

- Arquitectura de Confianza Cero: El aumento constante en la adopción de ZTA subraya la importancia de medidas de seguridad robustas en un entorno descentralizado y basado en la nube.

Al comprender estas tendencias y proyecciones, las organizaciones pueden tomar decisiones informadas para integrar IA y ZTA en su planificación estratégica, asegurando que permanezcan competitivas y seguras en el panorama tecnológico en constante evolución.

Ejemplos Prácticos y Casos de Estudio

Caso de Estudio: Google y Zero Trust

Google ha sido uno de los pioneros en la implementación de la Arquitectura de Confianza Cero. A través de su proyecto BeyondCorp, Google ha logrado reducir significativamente el riesgo de brechas de seguridad al no confiar en las conexiones de red internas. Este enfoque ha permitido a Google operar de manera más segura y eficiente, incluso en un entorno descentralizado.

Caso de Estudio: Microsoft y IAM

Microsoft ha implementado un sistema de IAM robusto que incluye MFA y SSO. Estas medidas han contribuido a mejorar la seguridad de sus sistemas y han facilitado el cumplimiento de regulaciones como GDPR. El éxito de Microsoft en la gestión de identidades y accesos ha servido como ejemplo para otras organizaciones que buscan mejorar su seguridad.

Beneficios

Operacionales

- Mayor Eficiencia: Las buenas prácticas de TI, como Zero Trust y IAM, simplifican los procesos de acceso y gestión de seguridad.

- Reducción de Riesgos: Al implementar estas prácticas, las organizaciones pueden reducir significativamente el riesgo de brechas de seguridad.

Económicos

- Ahorro de Costos a Largo Plazo: Aunque la implementación puede ser costosa, los beneficios a largo plazo, como la reducción de costos relacionados con la seguridad, superan los costos iniciales.

- Mejora en la Rentabilidad: Una mayor seguridad y eficiencia operativa pueden mejorar la rentabilidad de la organización.

Específicos del Sector

- Sector Financiero: Las buenas prácticas de TI son esenciales para proteger datos financieros sensibles.

- Sector Salud: El cumplimiento de regulaciones como HIPAA es fundamental para garantizar la privacidad de los pacientes.

Desafíos y Limitaciones

Tecnológicos

- Complejidad de Implementación: La implementación de Zero Trust y IAM puede ser técnicamente compleja.

- Requisitos de Infraestructura: Requiere una infraestructura robusta y actualizada.

Económicos

- Costos Iniciales: La implementación puede ser costosa, especialmente para organizaciones pequeñas.

- Mantenimiento Continuo: Requiere inversión continua en mantenimiento y actualizaciones.

Organizacionales

- Cambio Cultural: Requiere un cambio cultural en la organización para adoptar nuevas prácticas de seguridad.

- Capacitación del Personal: Es necesario capacitar al personal para que pueda implementar y gestionar estas prácticas.

Perspectivas Futuras

Tendencias Emergentes

- Inteligencia Artificial en Seguridad: El uso de IA para detectar y responder a amenazas de seguridad.

- Blockchain en IAM: La tecnología blockchain podría revolucionar la gestión de identidades y accesos.

Innovaciones

- Zero Trust 2.0: Próximas iteraciones de la Arquitectura de Confianza Cero que incorporarán nuevas tecnologías.

- IAM Predictivo: Uso de análisis predictivos para prevenir accesos no autorizados.

Oportunidades

- Mercados Emergentes: El crecimiento de los mercados emergentes ofrece oportunidades para la adopción de buenas prácticas de TI.

- Colaboración Internacional: La colaboración entre organizaciones y gobiernos puede impulsar la adopción de estándares de seguridad globales.

Conclusiones

Las buenas prácticas de TI, como la Arquitectura de Confianza Cero, la gestión de identidades y accesos, y la seguridad en entornos descentralizados, son esenciales para garantizar la seguridad y la eficiencia en la era digital. Aunque la implementación puede ser desafiante, los beneficios a largo plazo superan los costos y los obstáculos.

En un mundo donde las amenazas de seguridad son cada vez más sofisticadas, las organizaciones deben adoptar un enfoque proactivo para proteger sus sistemas y datos. La adopción de estas prácticas no solo mejora la seguridad, sino que también facilita el cumplimiento normativo, aumenta la eficiencia operativa y mejora la rentabilidad.

Como profesionales de TI, es nuestro deber continuar explorando y adoptando las últimas tendencias y mejores prácticas para mantenernos a la vanguardia en la protección de nuestras organizaciones. Por eso es crucial comprender la importancia de las buenas prácticas de TI y su impacto en la estrategia general de la empresa.

Recomendaciones

A continuación, se presentan algunas recomendaciones clave:

- Inversión en Tecnología de Seguridad: Asegúrese de que su organización invierte en tecnologías de seguridad avanzadas, como la Arquitectura de Confianza Cero y soluciones de IAM. Esto no solo protegerá los activos digitales, sino que también mejorará la confianza de los clientes y socios.

- Capacitación del Personal: Implemente programas de capacitación continuos para el personal de TI y otros empleados sobre las mejores prácticas de seguridad. La concientización y la formación son fundamentales para prevenir brechas de seguridad.

- Colaboración Interdepartamental: Fomente la colaboración entre los departamentos de TI, finanzas, recursos humanos y operaciones para garantizar que las políticas de seguridad se alineen con los objetivos comerciales. Una comunicación efectiva puede facilitar la implementación exitosa de estas prácticas.

- Evaluación Continua: Realice evaluaciones periódicas de la seguridad y la eficiencia de los sistemas. Esto permitirá identificar áreas de mejora y ajustar las estrategias según sea necesario.

- Planificación a Largo Plazo: Desarrolle un plan a largo plazo para la adopción de tecnologías emergentes y mejores prácticas. Esto asegurará que su organización esté preparada para los desafíos futuros y pueda aprovechar las oportunidades que surjan.

Al adoptar estas recomendaciones, los gerentes generales pueden asegurar que su organización esté bien equipada para enfrentar los desafíos de la era digital y aprovechar al máximo las ventajas de las buenas prácticas de TI.

Referencias

Gartner Report on Zero Trust: Enlace – Este informe proporciona una visión detallada de las tendencias y mejores prácticas en la Arquitectura de Confianza Cero.

Microsoft IAM Solutions: Enlace – Microsoft ofrece una gama de soluciones de IAM que pueden ser útiles para organizaciones que buscan mejorar su seguridad.

NIST Zero Trust Framework: Enlace – El marco de trabajo de Zero Trust del NIST es una referencia importante para la implementación de esta arquitectura.

Fuentes de Información

Gartner Report on AI Adoption: Enlace – Este informe proporciona una visión detallada de las tendencias y mejores prácticas en la adopción de IA.

NIST Zero Trust Framework: Enlace – El marco de trabajo de Zero Trust del NIST es una referencia importante para la implementación de esta arquitectura.

McKinsey AI Adoption Survey: Enlace – Este estudio ofrece datos y análisis sobre la adopción de IA en diferentes industrias.